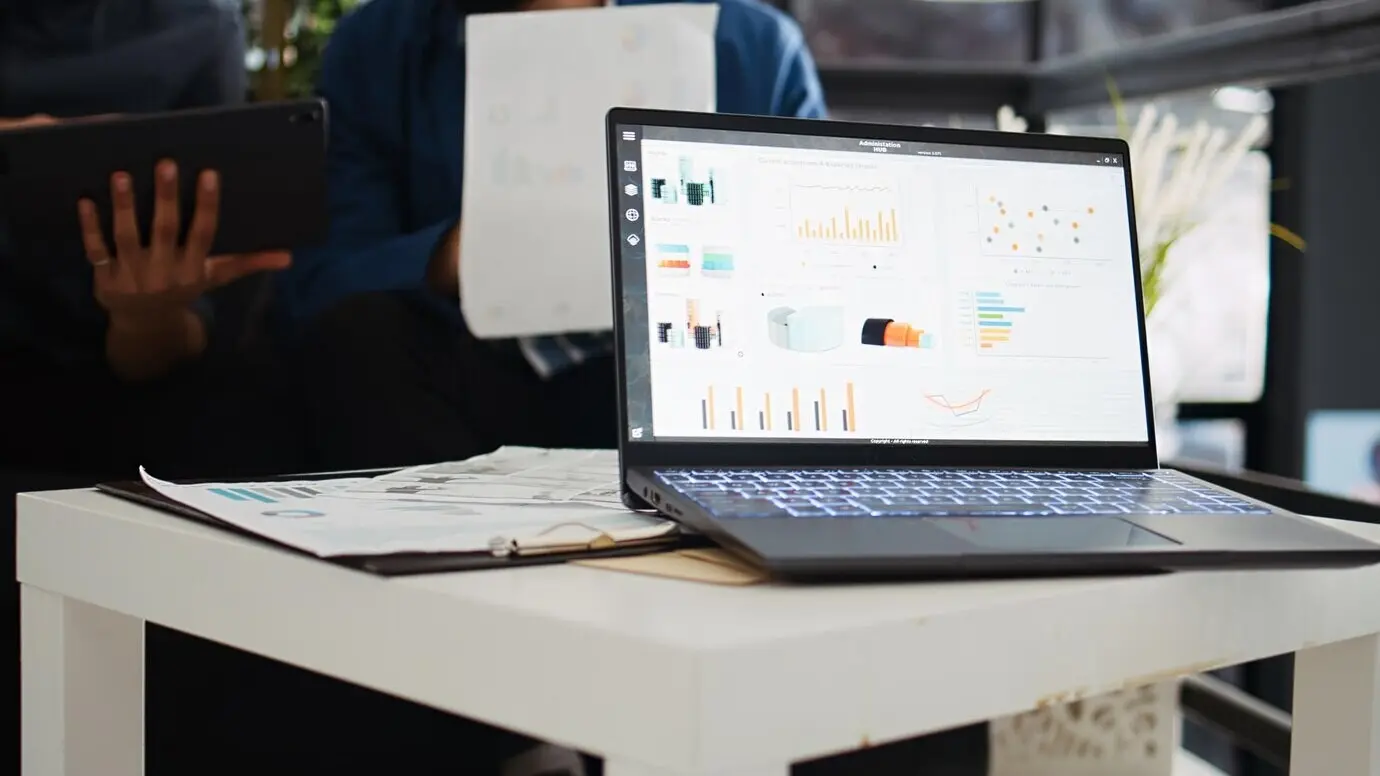

Alles im Blick: Ein Dashboard, das Ihre Produktivität bündelt

Quellenvielfalt souverän verbinden

Beginnen Sie mit einer Bestandsaufnahme aller genutzten Quellen und priorisieren Sie die wertvollsten Signale. Gute Konnektoren beherrschen Pagination, Webhooks, Retry-Logik und Feldauswahl, damit nur Nützliches fließt. Unterstützen Sie Trello, Asana, Jira, Notion, Todoist, Google Kalender, Slack und GitHub schrittweise, dokumentieren Sie Limits, und testen Sie mit realistischen Beispieldaten. So entsteht ein stabiles Fundament, auf dem später Visualisierungen und Automationen sicher aufsetzen können.

Sichere Anmeldung ohne Reibung

OAuth 2.0 mit präzisen Berechtigungen, Token-Rotation, Widerruf und Least-Privilege-Prinzip schützt Konten und Inhalte. Transparente Einwilligungsdialoge erklären den Zweck, Admin-Kontrollen begrenzen Risiken, und sichere Speicherung mit Verschlüsselung verhindert Leaks. Führen Sie regelmäßige Security-Reviews, Penetrationstests und Schlüsselrotationen durch und protokollieren Sie alle Zugriffe nachvollziehbar. Nutzer behalten die Kontrolle, während das Dashboard verlässlich und ohne Reibung authentifiziert.

Gemeinsames Vokabular für Aufgaben und Ereignisse

Unterschiedliche Tools nennen ähnliche Konzepte verschieden. Legen Sie ein neutrales Datenmodell für Aufgaben, Projekte, Sprints, Ereignisse, Kommentare, Anhänge und Personen fest. Mappen Sie Felder nachvollziehbar, bewahren Sie Quellkontexte, und markieren Sie unbekannte Elemente, statt sie stillschweigend zu verwerfen. So bleiben Daten vergleichbar, ohne Nuancen zu verlieren. Dieses gemeinsame Vokabular ermöglicht später präzise Filter, einheitliche Metriken und verständliche Visualisierungen über alle Quellen hinweg.

Saubere Daten als Fundament

Dubletten jagen, Identitäten klären

Zeit korrekt verstehen, überall

Felder harmonisieren, Kontexte bewahren

Webhooks, Streaming und Polling klug kombinieren

Caching und inkrementelle Synchronisierung gestalten

Widgets, die Geschichten erzählen

Interaktive Navigation statt Datenlabyrinth

DSGVO praktisch umsetzen

Feingranulare Zugriffe und Mandanten sauber trennen

Transparenz durch Protokolle und Beobachtbarkeit

Einführung, Training und Kulturwandel

Schneller Start mit Vorlagen und Beispieldaten

Teams befähigen, Champions etablieren

Wirkung messen und feiern

Erzählte Wirkung: Eine kurze Geschichte aus dem Alltag